О смс-троянах (как их сейчас принято именовать) слышал (как минимум) каждый второй пользователь персонального компьютера. Типичным проявлением оного является блокировка экрана с требованием ввести код, (якобы) получаемый после отправки смс на определенный номер. Естественно, никакого смс отправлять не стоит. Далее написана инструкция для “продвинутых” пользователей, пользователям же среднего уровня рекомендую обратиться к более “продвинутым” знакомым (наверняка среди ваших таковые присутствуют). Автор не несет ответственности за любые последствия, вызванные прочтением этой статьи.

1. Необходимо запустить с диска (флэшки) рабочую ОС Windows. В интернете присутствует огромное количество PE-сборок. Если есть время и прямые руки – на досуге можете собрать такой диск/флэш-накопитель сами:).

2. После загрузки с диска необходимо запустить редактор реестра:

Зайти в меню Пуск, выбрать пункт Выполнить (вместо этого можно просто нажать комбинацию win+r), набрать regedit и нажать Ок.

Редактор реестра – единственный программный инструмент, необходимый для лечения.

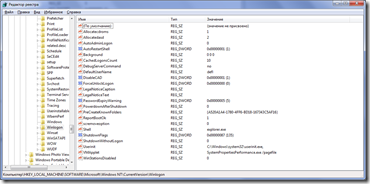

3. Самый популярный раздел реестра, куда записывается код запуска подобных программ – HKLM\Software\Microsoft\Windows NT\CurrentVersion\Winlogon. Здесь присутсвуют ключи userinit и shell, облюбованные вирусописателями. Если загрузочный диск автоматически подгружает параметры с установленной операционной системы (как ERD Commander) – замечательно, если нет – придется подцепить их самостоятельно.

Для этого выделяем раздел HKEY_LOCAL_MACHINE и в меню Файл выбираем пункт “Загрузить куст”.

Ветка HKEY_LOCAL_MACHINE\Software хранится в файле SOFTWARE, находящимся в %WinDir%\System32\Config, именно его и выбираем для загрузки в редактор реестра (%WinDir% следует заменить на путь, где расположена папка windows на рабочем жестком диске).

После загрузки редактор реестра спросит об имени раздела. В данном случае имя значения не имеет (это всего лишь имя куста в реестре), введем, к примеру 111 и нажмем Ок.

Далее переходим в подключенный куст 111 (являющимся HKLM\Software работающей системы), затем в Microsoft, потом в Windows NT, далее в CurrentVersion и в Winlogon. Справа мы видим ключи Userinit и Shell, о которых я писал выше. На скриншоте видно, что ключ Userinit был изменен.

4. Приводим значения в надлежащий вид и перезагружаемся.

5. Зачастую в этом разделе появляется появляется ключ taskmgr со значением, где прописан запуск вирусного тела. Такого ключа в Winlogon быть не должно! Его следует удалить.

6. Зачастую подобным способом приходится вычищать HKEY_CURRENT_USER\SOFTWARE\MICROSOFT\WINDOWSNT\CURRENTVERSION\WINLOGON.

Раздел HKEY_CURRENT_USER находится в файле NTUSER.DAT, расположенном в профиле пользователя (для Window XP – C:\Documents and Settings\имя_пользователя\NTUSER.DAT, для Windows 7 – C:\users\имя_пользователя\NTUSER.DAT).

Обрезец чистого раздела приведен на скриншоте.

7. Ключи автозагрузки HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run и HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run остаются неизменным местом для автозапуска программ при входе в систему уже много лет. Рекомендую проверить и их (подключать вышеописанным способом).

8. Напоследок проверим папку “Автозагрузка” Главного меню, про которую все обычно забывают. Для Windows XP обычно расположена в C:\Documents and Settings\имя_пользователя\Главное меню (или же Start menu), для Windows 7 – C:\users\имя_пользователя\Start menu.

9. Однажды столкнулся с подгрузкой вирусного тела через ключ Appinit_dlls, находящийся в HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows. Один из модулей Антивируса Касперского именно так и подгружается:).

Удачи в борьбе!

Андрей SveZr Бирюков

Комментариев нет:

Отправить комментарий